۱۳۸۸-۰۷-۰۷

جوابیه به بهانه جدید توجیه خالی بودن صندلیها در زمان سخنرانی احمدی نژاد در سازمان ملل

۱۳۸۸-۰۷-۰۱

پخش میزگرد و زنده کردن سعیده پور آقایی امشب در صدا و سیما برای انحراف اذهان نسبت به آبروریزیهای حضور فردای ا.ن. در سازمان ملل

۱۳۸۸-۰۶-۳۱

خبر ورزشی مهم: انداختن توپ "اعرافات تلویزیونی" به زمین یکدیگر شروع شد.

۱۳۸۸-۰۶-۲۹

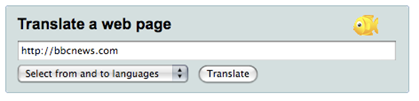

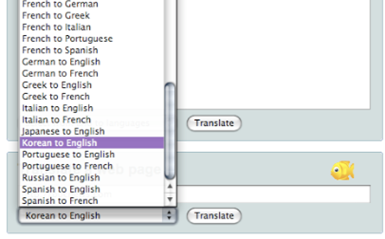

فیلترشکن سایفون

این آدرس http://xrl.in/36go به شما امکان استفاده از سایفون را میده. در بالای صفحه باز شده سایت VOA، بروی عبارت "حسابی ایجاد کنید" کلیک کنید.

درسایفون عضو وحساب کاربری بگیرید.

مهم: پس از عضویت مطلب پایین را به انضمام یک آدرس اینترنتی میبینید. آدرس ارائه داده به شما را حفظ نموده و همیشه برای ورود به سایفون از آن استفاده کنید. این آدرس شخصی بوده وفقط برای ورود با نام کاربری شما ایجاد شده و نباید آن را به کس دیگری بدهید.

| به سایفون خوش آمدیدی |

امکانات دیگر بجای سانسور شکن هایی که فعلا از کار افتاده اند.

لیست زیر این سانسور شکن های از کار افتاده را نام برده:

- Your Freedom

- Itshidden

- Ultrasurf (نه در همه نقاط ایران)

- Freegate (نه در همه نقاط ایران)

- Puff

شما میتوانید فعلا از سایفون و پروکسی های روزانه استفاده کنید.

https://vz.rio10.com.br/pn/

https://ab.flachuli.com.ar/pn/

https://ab.liandal.com/pn

این آدرس هم به شما امکان استفاده از سایفون میده که در بالای صفحه باز شده امکان دادن آدرس اینترنتی را دارید. ضمنا میتونید در سایفون عضو و حساب کاربری بگیرید.

http://xrl.in/35kk

روز قدس را جهانی کنیم.>> روز جهانی آزادی ملل

۱۳۸۸-۰۶-۲۶

مدیر شرکت فیلتر شکن: رژیم ایران در موش و گربه بازی. ولی موش باید برنده شود. :-)

در همینجا از مدیران و مسئولان این شرکت نهایت سپاس خود را اعلام مینماییم.

مردم ایران این زحمات و یاری ها را هرگز فراموش نخواهند کرد. (موشها هم سبزشدند.)

ضمنا در بخش نظرات نامی از این شرکت نبرید.

تیتر انگلیسی:

۱۳۸۸-۰۶-۲۳

روش خطرناک فیلترشکن ماشین سبز یا GM (فیلتر شکن ناشناخته معرفی شده در بالاترین)

مقاله ای تخصصی در سایت Anonymous Iran که مهمترین سایت و منبع تخصصی بررسی فیلتر و فیلتر شکنهاست. در این مقاله بشکل دقیق نحوه کار این فیلترشکن توضیخ داده شده است و در آن آمده: "این برنامه این کار را بشکلی خطرناک و کوته بینانه انجام میدهد که میتواند براحتی بر علیه اشخاصی که از آن استفاده میکنند استفاده شود."

لینک مقاله پایین:

...................................................................................................

مشاهدات:

- شناسه "

greenmachine 1 " و پسورد "freeiran 1 " در بیناری بصورت غیر قابل تغییر نوشته شده اند. - به نظر میاید که فقط به یک سرور در آلمان وصل میشود و نتیجتا ایران کافیست مسیر ارتباط این آی پی و یا آی پی مقصد کاربرانی که ازآن استفاده میکنند را ببندد.

- از آنجا که این سانسورشکن از SSH استفاده میکند، یک سیگناتور مشخص دارد که براحتی از سوی رژیم ایران میتواند هدف قرار گیرد.

- بلاشرط session key هاست ریموت را قبول میکند. به این معنا در قبال حملات mitm براحتی آسیب پذیر است. رژیم حتی نیازی به تغییر و باگ دار کردن (جاسوسی کردن) و پخش آن در شبکه ندارد. این برنامه خودش همینطور هست.

- 15 دقیقه طول کشید تا کشف و شکسته شد.

مطلبی از سایت:

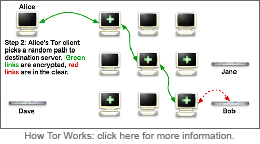

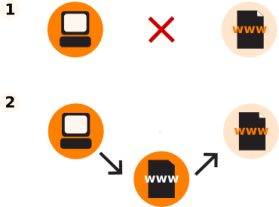

The Normal Internet

<span><mj> +-----------------------------------+<br /><br /> | <mj>source</mj> | <mj>your</mj> <mj>computer</mj> |<br /><br /> +-------------+---------------------+<br /><br /> | <mj>destination</mj> | </mj><a href="http://facebook.com">facebook.com</a><mj> |<br /><br /> +-------------+---------------------+<br /><br /> | <mj>port</mj> | 80 |<br /><br /> +-------------+---------------------+<br /><br /> | <mj>payload</mj> |<br /> <br /> | |<br /> <br /> | <mj>Send</mj> <mj>me</mj> <mj>the</mj> <mj>your</mj> <mj>homepage</mj><br /> |<br /> | |<br /> <br /> +-----------------------------------+</mj></span>

The First Stab: Proxy Servers

<span> +-----------------------------------+<br /> <br /> | source | your computer |<br /> <br /> +-------------+---------------------+<br /> <br /> | destination | proxyserver1 |<br /> <br /> +-------------+---------------------+<br /> <br /> | port | 80 |<br /> <br /> +-------------+---------------------+<br /> <br /> | payload |<br /> <br /> | |<br /> <br /> | Tell <a href="http://facebook.com">facebook.com</a> to send the |<br /><br /> | homepage. |<br /><br /> | |<br /><br /> +-----------------------------------+</span>

- Find out what the proxy servers are and block them based on source.

- Look inside the payload and look for facebook.com. This called deep packet inspection

because you're looking "deep" inside the payload of the packet, which

ordinarily you're not supposed to care about if your job is to just

move packets from one place to another.

Escalation

- Prevent the government from finding out what the proxy servers are called

Make sure the doesn 'thave anything that looks like aproxy request

Code:

<mj> +-----------------------------------+<br /><br /> | <mj>source</mj> | <mj>your</mj> <mj>computer</mj><br /> |<br /> +-------------+---------------------+<br /><br /> | <mj>destination</mj> | <mj>innocuousmachine</mj>42 |<br /><br /> +-------------+---------------------+<br /> | <mj>port</mj><br /> | 80 |<br /><br /> +-------------+---------------------+<br /><br /> | <mj>payload</mj> |<br /><br /> | |<br /><br /> | <mj>SSH</mj>-<mj>CONNECTION</mj>-<mj>REQUEST</mj> |<br /><br /> | <mj>dsfa</mj>%!@3<mj>fjndaS</mj>213415!,,,,!@ |<br /><br /> | |<br /><br /> +-----------------------------------+</mj>

Fool's Gold

Speaking Swahili in Finland

خطر. خطر! - فیلتر شکن ناشناس لینک شده در بالاترین

اگر این فیلتر شکن منبع تولید سالمی داشت مطمئنا در موردش تبلیغ میشد و سایتی میداشت و راهنمای درستی نیز میداشت.

این فیلتر شکن بر خلاف فیلترشکنهایی مثل اولتراسرف، از socks 4/5 استفاده میکند که سرعت اینترنت را دقیقا نصف میکند.

من

تا مطمئن نشدیم که منبع موثق دارد یا خیر، اگر نصب کردید سریعا ویندوز را به حالت قبل از نصب رستور کنید.

لطفا در اینترنت تیتر گذاشته شده را (

لینک گذاشته شده در بالاترین: http://balatarin.com/permlink/2009/9/11/1749709

خواهش میکنم دیگران نیز نتیجه کنترلشان را در بخش نظرات بالاترین، دنباله و اینجا منعکس کنند.

این هم عکس تقلبی از فیس بوک موسوی در این سایت:

http://lab.iranwishmaster.info/befarsi/bucket/save/Screen%20shot%202009-09-11%20at%208.08.57%20AM.png

اینها مشاهدات من بود. با اینحال تصمیم با خود شماست.

۱۳۸۸-۰۶-۲۲

بدلیل اعتراضات گسترده، پرونده تجاوزات کهریزک از سوی هیئت 3 نفره قوه قضائیه تجدید نظر شد.

۱۳۸۸-۰۶-۲۱

فقط اگر تصمیم دارید در راهپیمایی روز قدس شرکت کنید به این لینک + بدهید.

لحظاتی پیش صدا و سیما نسخه کروبی را حسابی پیچید و وی را محاکمه غیر حضوری نمود

۱۳۸۸-۰۶-۱۹

سایتهای مورد علاقه تان را بدون فیلترشکن و با سرعت بالا ببینید.

در صورت استفاده از این آدرسها برای رمزدار شدن و غیر قابل خواندن شدن اطلاعات دریافتی و ارسالی تان، کلک ساده استفاده از یک حرف S پس از http است.

به این شکل https://sayteshoma.com :

متاسفانه برخی سایتها این امکان را به شما نمیدهند.

فیلترشکنها عمدتا از پروتکل https برای ناشناس کردن کاربر استفاده میکنند.

در مورد این آدرسها باید به شما بگویم که آدرس اصلی سایت را توسط یک سرویس مجانی غیر مستقیم نموده و تغییر نام داده ام. به همین دلیل این آدرس فرعی در لیست سایتهای فیلتر شده نیست. درصورت نیاز در پستهای آینده میتوانم روش کار را به شما یاد دهم تا خود این آدرسها را بسازید و مشکل کم کردن سرعت اینترنت توسط فیلترشکن را حل کنید و نکته مهم اینکه این آدرسها را به دوستانی بدهید که اطلاعات کمی در ارتباط با راه اندازی فیلتر شکن دارند. اینکار حرکت بسیار مثبتی در راه اطلاع رسانی میباشد.

این لیست با درخواست شما کامل تر خواهد شد.

سایتهای بدون نیاز به فیلترشکن:

نام سایت | آدرس فیلتر نشده |

بالاترین | balatarin-ok.rr.nu |

دنباله | donbaleh-ok.rr.nu |

اطلاعات | ettelaat- |

BBC | bbc- |

BBC | http://212.58.251.197/persian |

Twitter | twitter- |

رادیو فردا | radiofarda- |

Facebook | facebook- |

تست امنیت و ناشناسی در اینترنت

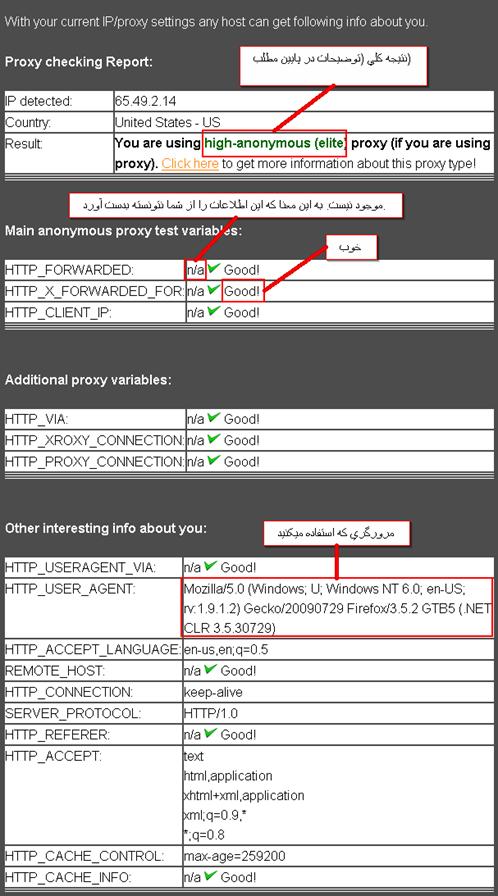

اگر میخواهید بدانید با تنظیمات فعلی کامپیوترتان و فیلترشکنی که از آن استفاده میکنید، تا چه حد ناشناسید و امنیت دارید، این تست اطلاعات مهم و دقیقی در مورد وضعیت فعلی شما در اینترنت میدهد. پس از تست 4 دسته بندی وجود دارد. جواب تست را که دریافت کردید، در پایین صفحه معنای آن را بفارسی توضیح داده ام.

ضمنا در این وبلاگ آخرین سانسور شکنها و مطالب پیرامون امنیت در اینترنت وجود دارد. در بخش فیلترشکن وبلاگ آنها را می یابید.

این لینک را هم حتما در بالاترین در مورد خطر یک فیلترشکن جدید حتما ملاحظه کنید و مثبت بدهید چون در نیمه شب لینک کردم 50 امتیاز گرفت و رفت اخر خبرها. جان صدها نفر در خطره.

http://balatarin-ok.rr.nu/permlink/2009/9/14/1755090برای درک بهتر تست توضیحات پایین مطلب را حتما بخوانید.

این تست توسط سایت ip.cc انجام میشود.![]()

پس از انجام تست اطلاعاتی که میگیرید به صورت عکس پایین مشاهده خواهد شد.

![]()

دسته بندی پروکسی ها

سرور های پراکسی یک یا چند عملکرد زیر را دارند:

transparent proxy = پراکسی فرا نما

تغییری در ارسالات و دریافتی هایی که در پی آنچه مورد نیاز جهت تایید هویت و شناسایی میباشد نمیدهد.

non-transparent

تغییراتی در ارسالات و دریافتی ها بهدف ارائه خدماتی چون group annotation services, media type transformation, protocol reduction, or anonymity filtering میدهد.

پراکسی ناشناس = Anonymous Proxy

سرور متغیر هایی چون HTTP_X_FORWARDED_FOR را به هاست نمیفرستد. این باعث بالارفتن امنیت میشود چون ای پی شما نمیتواند دریافت شود. این نوع پراکسی اطلاعات آدرس آی پی استفاده کننده از آن آی پی را منتقل نمیکند و همچنین بشکل موثری اطلاعات شما و علایق وبگردی های شما را مخفی میکند.

Elite proxy = پراکسی ناشناس ممتاز (high anonym proxy )

این نوع پراکسی علبرغم مشخصه های Anonymous Proxy ، برتری مهم مخفی کردن استفاده شما از پراکسی را دارد. به معنای دیگر با استفاده از این نوع پراکسی حتی نمیتوان فهمید که شما از فبلتر شکن و پراکسی استفاده میکنید و وقتی آی پی شما کنترل میشود، کنترل کننده، کشور و شهر محل اقامت شما را نسبت به مبدا پراکسی شما خواهد شناخت. بعنوان مثال اگر از اولتراسرف ( U95 ) استفاده میکنید، امریکایی هستید و اگر از itshidden استفاده میکنید هلندی خواهید بود. این نوع پراکسی متغیر هایی چون HTTP_X_FORWARDED_FOR, HTTP_VIA and HTTP_PROXY_CONNECTION را نمیفرستد و آی پی شما نیز محفوظ و مخفی خواهد بود.

![]()